Giới thiệu chung về mảng Goverment

Cho phép các cơ quan Nhà nước kiểm tra và bảo mật với các hệ thống đáng tin cậy.

Các cơ quan chính phủ có các yêu cầu an ninh đặc thù, các yêu cầu về tuân thủ, các quy định và các phương thức mua. Đáp ứng nhu cầu tuân thủ của chính phủ cho phép các cơ quan nhà nước thiết kế, thử nghiệm và vận hành một cách tự tin.

ASIC cung cấp một loạt các sản phẩm tuân thủ của chính phủ có sẵn thông qua một loạt các hợp đồng ký kết hợp đồng quản lý dịch vụ chung (GSA). Từ các hệ thống chiến tranh điện tử và RF độc nhất tới cung cấp gói mạng FIPS 140 2 để bảo mật CNTT tốt hơn, chúng tôi đảm bảo các chính phủ có thể đổi mới một cách tự tin.

Các giải pháp bao gồm

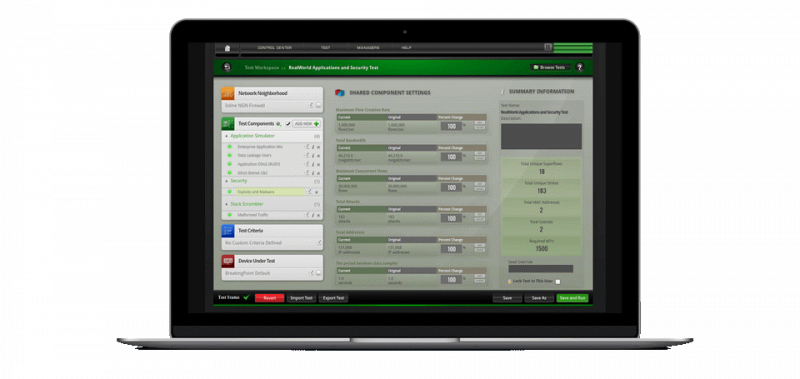

BreakingPoint: Nền tảng kiểm tra tất cả trong một cho bảo mật của các phầm mềm và hệ thống mạng. Có thể được sử dụng để tạo ra các tấn công thực tế toàn diện để kiểm nghiệm hệ thống. Sử dụng hệ thống BreakingPoint, người dùng có thể giả lập môi trường lưu chuyển thông tin như trong thực tế, giả lập các cuộc tấn công từ chối dịch vụ(DDoS), thu thập thông tin, phần mềm độc hại và tấn công thông tin sai lệch (fuzzing).

- Giả lập hơn 300 giao thức mạng và cho phép thay đổi các thông tin trên giao thức mạng xuống đến

- Tạo ra các giao thức hòa trộn của nhiều loại giao thức khác nhau.

- Hỗ trợ hơn 37.000 phương thức tấn công và phần mềm độc hại

- Cho phép sử dụng cùng lúc tất cả các thông tin thực tế (Real-World Traffic™) từ chỉ một cổng

- Sử dụng với nền tảng CloudStorm™, BreakingPoint có thể lên đến tốc độ 2.4 Terabit mỗi giây, 1,44 tỷ phiên làm việc và 42 triệu kết nối mỗi giây, đủ để mô phỏng hệ thống doanh nghiệp và hệ thống điện thoại, viễn thông đa quốc gia.

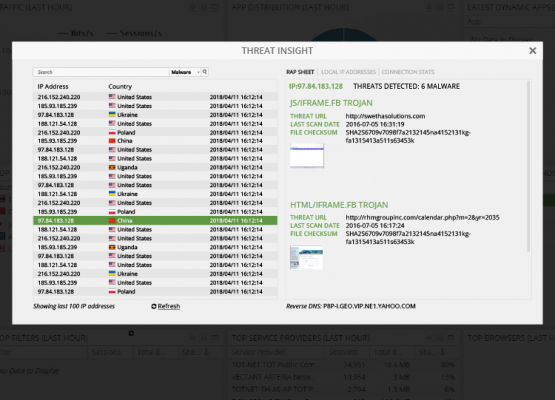

2. Vision ONE: Giám sát hệ thống bảo mật của bạn khi hệ thống đang chạy. Có thể nhận biết và khóa các phần mềm độc hại, botnet, lừa đảo, các IP bị cướp, các phần mềm khai thác thông tin. - Giao diện người dùng trên web, không cần dòng lệnh

- Bao gồm các hệ thống NetStack, PacketStack và AppStack

- Lọc và hiển thị luồng thông tin lớp 2-4 và cả lớp 7 – lớp ứng dụng

- Đạt chuẩn FIPS 140-2 và được vào Danh sách Các Sản Phẩm Có Khả Năng Đồng Nhất của bộ quốc phòng Mỹ (DoD UC APL)

- Nhiều nhất 64 cổng 10G / nhiều nhất 4 cổng 40G

3. ThreatARMOR: giúp bảo vệ hệ thống khỏi các biến thể virus tấn công Zero day - Có thể khóa đến 80% thông tin độc hại, bao gồm cả botnet và phần mềm đòi tiền chuộc.

- Được thiết kế để bảo vệ cho quy mô siêu lớn đến trăm triệu kết nối mà vẫn sử dụng ít tài nguyên hệ thống.